Provedores de Serviços de TI e Managed Service Providers (MSPs) especializados podem contribuir na análise de risco e no aumento da segurança das informações para as empresas.

Neste post você entenderá mais sobre a análise e como aumentar a proteção dos negócios. Vamos lá?

Como é feita a análise de risco na segurança da informação

A análise de risco envolve processos para investigar a probabilidade de acontecimento de determinados eventos negativos, imprevistos e incertezas decorrentes ou durante determinada ação. Seu principal objetivo é ajudar as organizações e evitar ou mitigar os riscos para níveis aceitáveis.

Negócios de qualquer natureza correm riscos que precisam ser avaliados. Com a aceleração da transformação digital pelas empresas, o ativo da informação está ganhando mais importância para os negócios, e em contrapartida torna-se alvo de ataques diversos.

Ativo é uma informação lógica ou física, hardware, software ou ambiente físico que tenha valor para a organização e que a violação da tríade de segurança venha causar severos prejuízos para o negócio.

Para que a análise seja efetiva, deve-se avaliar configurações de rede, aplicativos, softwares e qualquer outro sistema ou infraestrutura que permitam o compartilhamento de informações e busquem encontrar alguma brecha de segurança.

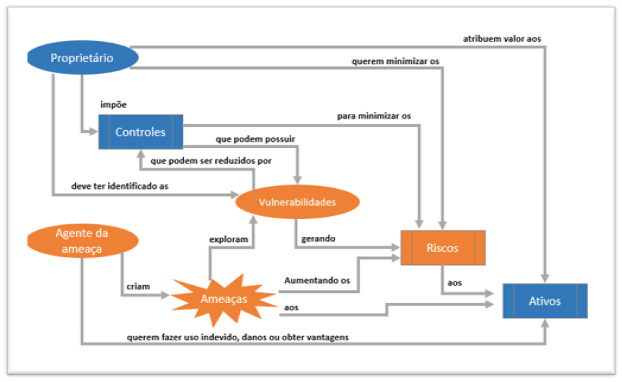

O diagrama abaixo tem como referências a ISO/IEC 15408 e o Common Criteria (CC), utilizados com frequência como base para avaliação e desenvolvimento de sistemas com os requisitos comuns de segurança da informação.

O foco da norma Common Criteria é o desenvolvimento de softwares seguindo padrões definidos, assim como a elaboração de mecanismos de avaliação para análise e classificação deste software em relação ao seu nível de segurança e conformidade com tais especificações.

Ainda assim, podemos utilizar o diagrama de forma didática, pois ele mostra de maneira objetiva a interação entre os componentes básicos que afetam a segurança.

Definições de análise de riscos de segurança

Antes de começarmos a definir uma estratégia de segurança, precisamos saber o que proteger e contra o que vamos preservar os ativos da nossa organização. A metodologia utilizada pelo mercado é a análise de riscos, porém há várias formas de conduzir este processo.

Além do mais, os custos com os controles precisam ser equilibrados contra o suscetível dano ao negócio resultante dos incidentes de segurança.

Como em muitos casos podem ser identificadas diversas vulnerabilidades para serem corrigidas, é necessário colocar a atenção nos ativos que têm mais relevância para o negócio da empresa. Isto faz com que os investimentos sejam dirigidos para o lugar certo e de forma equilibrada.

Os resultados da análise de riscos ajudam a determinar quais são as medidas de segurança adequadas contra os riscos e ameaças e quais são as prioridades para o gerenciamento por parte da organização.

Nesse contexto, a análise de risco na segurança da informação é baseada em três objetivos:

- detecção dos riscos;

- avaliação do impacto das ameaças na organização;

- equilíbrio entre o custo do impacto da ameaça com o preço para efetuar sua mitigação.

Para que a análise seja feita de forma efetiva, é necessário que você se atente a três pontos principais: vulnerabilidade, risco e ameaça.

Vulnerabilidade

É o grau no qual um ativo,grupo de ativos ou controle podem ser explorados pelas ameaças, internas ou externas. A vulnerabilidade caracteriza a ausência ou ponto fraco de uma medida preventiva que pode ser explorada.

Como exemplo, podemos tomar um serviço executado em um servidor sem atualização de patch recomendado pelo fabricante ou uma porta aberta em um firewall.

Ameaça

É a causa potencial de um possível incidente que pode resultar em danos a um sistema ou para a organização. A entidade que se aproveita de uma vulnerabilidade é conhecida como um agente de ameaça.

São exemplos:

- intruso acessando a rede através de uma porta aberta no firewall;

- um processo acessando uma base de dados de uma maneira que viola a política da segurança;

- famílias de malwares, como os ransomwares, que exploram a vulnerabilidade Eternal Blue.

Risco

É a probabilidade de que um agente de ameaça tire vantagem de uma brecha e cause danos às informações da empresa. Um risco vincula a vulnerabilidade, ameaça e a probabilidade de ocorrência, além do impacto para a continuidade do negócio.

Com a análise realizada, já é possível avaliar e monitorar o grau de risco:

- Alta – Ocorrência frequente (Semanal)

- Média – Ocorrência repetitiva (Mensal / Anual)

- Baixo – Ocorrência pouco frequente (Últimos 3 anos)

A probabilidade é dada ao se cruzar os dados de risco e valor do ativo. Já sua classificação é dada pela frequência em que a brecha de segurança pode ser explorada.

Principais causas de vulnerabilidade

Dentre as principais causas de incidentes de segurança, podemos citar a interação humana. A verdade é que somos seres falhos e que não se deve contar com a perfeição na ação humana. Muitas vezes, essas vulnerabilidades são causadas de forma não intencional.

Como provedor de serviços de TI é seu dever auxiliar as empresas com treinamento aos colaboradores, para que sejam conscientizados sobre as boas práticas em ambiente de trabalho com uso de dados.

Ademais, independentemente da infraestrutura de TI, outras possíveis vulnerabilidades se encontram em falhas em programas e sistemas. Podem ser resultado de má configuração ou manutenção precária e falta de atualização. Daí surge a necessidade de entender o gerenciamento da TI de forma preventiva.

Medidas preventivas

A incidência de ataques tende a aumentar quanto maior for a carga de trabalho e o valor dos ativos e, com isso, não basta mais as empresas se preocuparem apenas com a segurança do seu perímetro, com firewalls e outras ferramentas.

É preciso criar uma cultura de proatividade em busca das melhores tecnologias e práticas para manter os seus dados e os de seus clientes protegidos. Por isso, vamos falar sobre algumas práticas, que se implantadas no dia a dia, vão ajudar a criar um ambiente mais seguro.

Monitoramento constante do ambiente

Esse comportamento está diretamente ligado à adoção do modelo de Managed Services Provider (MSP), que aposenta o antigo modelo break-fix. Um MSP tem as ferramentas necessárias para o gerenciamento de uma infraestrutura de TI de forma constante e consegue atuar de forma preventiva.

Atuar de modo a executar uma boa governança de TI, gerenciando os processos e auxiliando na tomada de decisões é o ideal. Além disso, verificar se as normas são cumpridas é um passo importante para o monitoramento, pois garante as boas práticas dos usuários.

Implementação de política de controle de acessos

Existem diversas formas e frameworks de se controlar acessos a dados e evitar que usuários acessem informações que não são necessárias para sua atuação. Assim, evita-se as falhas humanas de forma considerável, pois somente aqueles colaboradores que utilizam os dados para seu trabalho conseguem acessá-los.

Adoção da cloud computing

A migração para um ambiente em nuvem exige vários processos, como a classificação dos dados, orquestração de um ambiente seguro aos ativos informacionais da empresa, manutenção constante e ferramentas digitais de proteção, como firewalls e antivírus.

Execução de políticas de backup

Ainda que a nuvem estabeleça uma camada a mais de segurança, ela não é uma estratégia que pode ser adotada como única. A instauração de uma política de backup e restauração, considerando a criticidade dos dados, deve ser feita.

Só assim será possível a recuperação dos dados em caso de invasão, incidente de segurança ou perda de informações. Permitindo a continuidade de negócios e até a compliance com a LGPD.

A Datasafer é uma plataforma white label que auxilia provedores de serviço de TI e MSPs a oferecerem uma solução eficiente e viável de Backup as a Service para seus clientes. Clique no banner abaixo e tenha acesso a um teste grátis de 30 dias!