Você realmente sabe o que é zero trust? Neste artigo, vamos te mostrar o porquê deste ser um dos modelos de segurança mais completos da atualidade. Conheça suas principais características, vantagens e como implementá-lo. Boa leitura!

O que é Zero Trust?

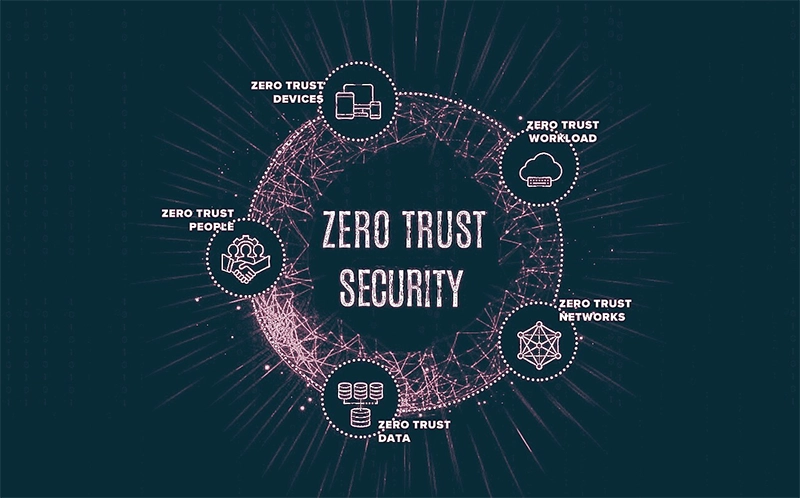

O Zero Trust Security— ou modelo de confiança zero — é um framework de segurança que exige que todo e qualquer usuário seja autenticado, autorizado e validado antes de acessar qualquer informação. E essa validação deve ocorrer independentemente do perímetro de rede ou privilégio de usuário.

Sendo assim, não importa se as informações são acessadas por meio de uma rede interna da empresa ou de uma rede doméstica: ambas são consideradas potencialmente perigosas! Por isso, nenhum usuário, máquina ou servidor é automaticamente confiável.

O modelo de confiança zero é uma resposta eficaz diante da transformação digital nas empresas, principalmente depois da maior adoção do trabalho remoto e das necessidades de segurança que vão além do perímetro de rede interna.

Como surgiu a Zero Trust?

O modelo de confiança zero não é exatamente novo. Foi proposto em 2010 pelo então vice-presidente e analista da Forrester Research, John Kindervarg. Ele sinalizou que os modelos de segurança padrão tinham uma falha, já que operavam sob a premissa de “confiar, mas verificar”, visto que tudo o que existe no perímetro de rede empresarial poderia ser confiável.

Não é por acaso que o lema da zero trust é “nunca confiar, sempre verificar”. Essa foi a resposta proposta para sanar a falha dos modelos anteriores. Já que não existe mais um perímetro tão definido entre o que circula na rede de uma companhia.

Ainda mais com a adoção das tecnologias em nuvem, as camadas atuais não se restringem apenas à rede privada e rede pública. Outras conexões são necessárias e a complexidade da rede é aumentada, surgindo, então, a necessidade de novas ferramentas de segurança.

Assumir a postura — até mesmo inocente — de que tudo o que existe na rede privada é seguro e confiável já não é mais a resposta certa para os dias atuais. Por isso, a arquitetura de confiança zero tem se consolidado como a melhor opção de modelo de segurança da informação.

Quais são os princípios da Zero Trust?

O modelo de segurança de confiança zero se baseia em uma mudança de paradigma: a ideia de que incidentes são provenientes unicamente de agentes externos é abandonada. Nada é confiável. Outros pontos de atenção que são levantados pela zero trust são:

- A rede é sempre hostil;

- Ameaças internas e externas existem na rede a todo momento;

- A localização de uma rede não é suficiente para presumir sua confiabilidade;

- Todo usuário, dispositivo e fluxo de rede devem ser identificados e autenticados;

- Políticas devem ser dinâmicas e aplicadas de acordo com o contexto.

Podemos entender melhor esse modelo de segurança quando analisamos a proposta inicial de Kindervag, publicada no artigo “No more chewy centers”. Portanto, vamos retomar os três conceitos básicos postulados pelo autor.

Conceito 1: Acesso seguro independentemente da localização do usuário

Quando abandonamos a ideia de que a rede é confiável, fica evidente a necessidade de garantir que todos os recursos sejam acessados de maneira segura. Por isso, não importa de onde surge o tráfego de informações, os profissionais de cibersegurança devem assumir a postura de que tudo é potencialmente danoso.

Todo fluxo de informações deve ser verificado, autorizado, inspecionado e atestado. Em situações reais, isso pode implicar na criptografia dos dados, mesmo no uso de rede interna. Portanto os mesmos cuidados que são tomados com dados externos, em rede pública, são necessários internamente.

Em outras palavras, essa postura exige o fortalecimento da segurança com foco no acesso. São utilizados, então, mecanismos de segurança, como criptografia, autenticação de usuários e logging. Dessa forma, qualquer agente mal intencionado terá dificuldades de acessar informações.

Conceito 2: Controle de acesso e gestão de privilégios

Quando implementada corretamente, mitigam qualquer acesso indevido a dados restritos. Dessa forma, ninguém alcançará informações sem que haja uma necessidade real para tal.

O controle de acesso baseado na função do usuário é uma tecnologia padrão, suportada por várias aplicações diferentes, incluindo diversos recursos de rede e softwares.

A zero trust não privilegia nenhuma ferramenta ou tecnologia específica. Mas salienta que o necessário é a estruturação de papéis diferentes de usuários, com níveis variados de privilégio de acesso. Escolher qual tecnologia será utilizada é papel do profissional de segurança da informação.

Para isso, deve-se mapear o tratamento dos dados, dentro de todo o fluxo de trabalho, para entender como cada setor utiliza as informações. É necessário um inventário de fluxos para posterior organização e distribuição desses papéis. O que nos leva ao último conceito.

Conceito 3: Inspeção e categorização de todo o tráfego

Para que a estratégia realmente funcione, é preciso ir além de apenas verificar e autenticar o usuário antes do acesso. Afinal, “verificar e nunca confiar” é o mantra desse modelo.

Sendo assim, é preciso fazer o logging, ou seja, o registro de todo o fluxo de dados: “o quê?”, “quando?”, “de onde?” e “por quem?” foi feito o acesso são as perguntas que precisam ser respondidas nesse controle.

Novamente, o ambiente em nuvem é ideal para esse cenário, pois o logging é feito automaticamente por meio do control plane — o responsável por verificar todos os fluxos de informação e mediar a autenticação de usuários.

Dessa forma, qualquer movimentação suspeita, fora dos padrões de usuário, pode indicar uma tentativa de exploração de brechas de segurança, como um ataque ransomware. Por gerar essa visibilidade, cada caso pode ser analisado mais rapidamente e qualquer anomalia pode ser bloqueada com um tempo menor de resposta.

Quais as vantagens do modelo de segurança Zero Trust?

De maneira geral, o modelo de confiança zero permite maior segurança e visibilidade total sobre os ativos gerenciados pelas empresas. E em especial, quando é utilizada em conjunto com tecnologias e soluções em nuvem.

Já que toda comunicação de dados e aplicações web é feita a partir da rede, a nuvem é o ambiente ideal para a implementação da arquitetura de segurança em rede zero trust.

Com a visibilidade total dos fluxos de informação, fica mais fácil identificar ameaças. Com a adoção de uma postura de confiança zero, qualquer movimentação fora do fluxo esperado pode ser avaliada.

Como implementar Zero Trust Security?

Existem dois pontos de atuação principais para a implementação dessa arquitetura de segurança. Ainda assim, não existe um software específico ou solução pronta para uso, cabendo ao profissional a avaliação da melhor abordagem para cada situação.

De toda forma, o primeiro passo para entender qual a melhor tecnologia para cada necessidade, inclusive, recomendada pela própria Forrester, é começar tudo com um diagnóstico de rede.

Somente após o mapeamento dos fluxos de dados e da análise de rede será possível identificar correções e estratégias para se chegar à zero trust. O segundo passo, então, é pensar nos perfis de acesso.

Será preciso entender como o usuário interage com o dado na sua rotina e quais são essas informações. Só assim será possível traçar um perfil correto, garantindo que as informações acessadas estejam dentro do nível de privilégio correto para sua função.

Esse processo pode, inclusive, identificar acessos indevidos mesmo no estágio inicial. Em seguida, vem a escolha de quais tecnologias serão utilizadas para garantir a segurança.

Será necessário definir um framework de gerenciamento de acessos e identidade, ou Identity and Access Management (IAM). Assim como fazer uso de tecnologias de autenticação de multifator, microssegmentação de rede, além de uma solução que faça o controle e a auditoria contínua dos fluxos existentes.

A arquitetura de confiança zero, quando corretamente implementada, permite maior controle sobre o ambiente de tráfego de informações. Dessa forma, auxilia as instituições a estarem em conformidade com questões legais, como a Lei Geral de Proteção de Dados Pessoais (LGPD).

Da próxima vez que alguém perguntar o que é zero trust, lembre-se que não se trata de uma solução pronta. O modelo de confiança zero é um conjunto de práticas e ferramentas que fomentam uma postura de segurança preventiva!

A Datasafer é uma plataforma de gerenciamento de backup em nuvem indispensável para o cumprimento da LGPD, que conta com datacenters Tier III, localizados em território nacional. Quer saber como a nuvem e suas tecnologias auxiliam nesse processo? Baixe nosso e-book clicando no banner abaixo!