Quando pensamos nas questões de segurança em nuvem, existem certas diferenças em relação ao conceito tradicional, aplicado a sistemas on-premise. Algumas das responsabilidades são compartilhadas e demandam atenção para se obter o melhor uso da cloud.

Neste texto, vamos mostrar quais são as principais ameaças e o que você, provedor de serviços gerenciados, pode fazer para mitigá-las. Boa leitura!

O que é a segurança em nuvem?

Quando pensamos em segurança na nuvem, vale lembrar que todos os conceitos de Segurança da Informação relativos aos servidores on-premise, ou seja, todas as rotinas de cibersegurança que se aplicam a servidores físicos das instituições proprietárias, precisam ser levados em consideração. No entanto, existem novos aspectos que também demandam atenção, como veremos no texto.

O que diferencia os dois cenários é que, na realidade, a computação em nuvem se beneficia da virtualização de servidores para a distribuição de seus serviços, por meio da disposição contínua das informações em dispositivos conectados à internet. O que implica em uma preocupação menor com infraestrutura de TI.

Já quando o assunto são os servidores on-premise, os cuidados relativos à infraestrutura própria são maiores e demandam custos e operações diferentes. Enquanto temos aqui a preocupação com hardware, na computação em nuvem esse quesito não é de responsabilidade do usuário, por exemplo.

A segurança na nuvem, portanto, é uma série de práticas, protocolos e tecnologias voltadas a proteger os serviços e dados dispostos em um ambiente virtualizado.

Como funciona a segurança em nuvem?

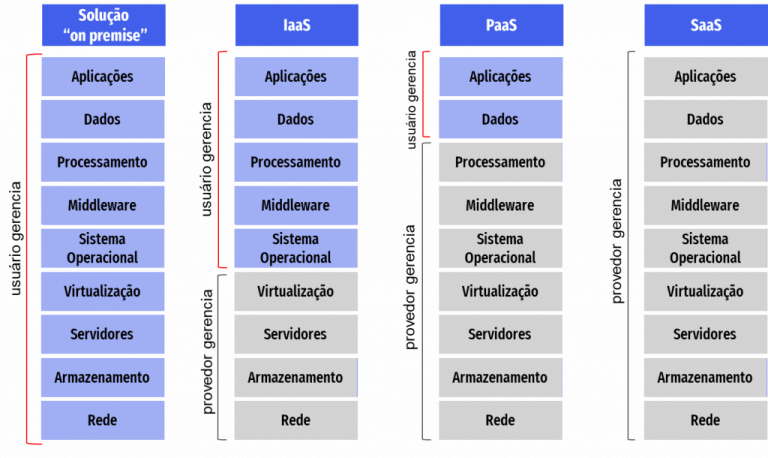

Antes de falarmos sobre como tudo acontece, vale lembrar que a computação em nuvem se divide em três categorias de serviço, IaaS, PaaS e SaaS, siglas em inglês para Infrastructure as a Service (infraestrutura como serviço), Platform as a Service (plataforma como serviço) e Software as a Service (software como serviço), respectivamente.

Precisamos nos atentar às categorias, pois quando falamos de segurança na nuvem, as responsabilidades são compartilhadas entre o usuário e o provedor. Mais ainda, em cada modalidade uma série de outros fatores precisa ser levada em consideração.

Perceba que dentre os tipos de contratação, temos responsabilidades diferentes para cada parte. E ainda, independentemente do serviço, os dados são sempre de responsabilidade do usuário.

Isso não significa que o provedor não dará as ferramentas necessárias para que os padrões de segurança sejam atingidos, mas sim que o interesse na proteção desse ambiente deve partir do usuário.

Na prática isso se traduz na implementação de mecanismos de segurança de rede, aplicativos, informações, dados, recuperação de desastres e continuidade de negócios, e ainda, na educação do usuário final.

Tudo isso fica por responsabilidade da Governança de TI das empresas, ou no seu caso, como provedor de serviços gerenciados, essa responsabilidade pode ser sua, ao orientar e definir os padrões de processos que seus clientes precisam seguir para que a migração e uso da nuvem sejam feitos de forma correta.

Como isso ocorre? É o que vamos ver a seguir.

5 pilares da segurança em nuvem

Como adiantamos no começo do texto, a superfície de ataque de uma nuvem engloba não só a superfície tradicional, mas também requer alguns cuidados extras. No embalo da transformação digital, empresas que adotaram a nuvem para suas atividades muitas vezes não percebem a complexidade desse novo fator: o acesso!

Com certeza você já está familiarizado com a tríade da segurança da informação, não é mesmo? Ela deve ser considerada ao traçar estratégias de uso de cloud computing, contudo, existem os cinco pilares de segurança na nuvem, como veremos a seguir.

1. Gerenciamento de acessos

Também chamado de gerenciamento de acessos e identidade, vem do termo em inglês Identity and Access Management (IAM). É um framework, ou seja, um conjunto de práticas, processos, políticas e tecnologias utilizadas para facilitar o gerenciamento de identidades eletrônicas ou digitais e mitigar os riscos de logins inconsistentes.

2. Segurança de dados

Por mais que os provedores disponham de ferramentas robustas de proteção de dados, como criptografia integrada e firewall de borda, cabe ao contratante aplicar as configurações corretas para que a segurança seja efetiva.

3. Governança

Já falamos sobre como a governança de TI atua estrategicamente, e na nuvem não é diferente. Para garantir um bom uso do serviço, é necessário criar uma série de regras e práticas que façam com que o uso da cloud seja feito de maneira efetiva por todos os setores de uma organização, zelando pela segurança.

A governança está interligada com praticamente todos os outros tópicos, afinal, é através do planejamento e da organização que se garante o cumprimento dos outros requisitos.

Portanto, algumas questões comuns de governança são: planejamento financeiro, acompanhamento das operações, controle de segurança e administração de recursos e dados. Como você pode perceber, não se trata de uma prática isolada.

4. Gerenciamento de riscos

O gerenciamento de riscos em nuvem precisa ser feito continuamente. Os riscos envolvendo o ambiente cloud podem ser variados e, por isso, precisam ser analisados holisticamente.

5. Compliance

Algumas das questões tratadas anteriormente, como o controle de acessos, criptografia dos dados e documentação dos processos de segurança, são imprescindíveis para se manter o compliance jurídico com a LGPD.

Principais ameaças de segurança em nuvem

Antes de apontar os pontos de atenção à segurança, precisamos desmistificar uma das maiores crenças sobre computação em nuvem: a de que ela, por si só, é segura. Calma lá! Não entenda errado, não estamos colocando em xeque a confiabilidade nesse ambiente.

Vale lembrar aqui que a proteção da nuvem não depende apenas do provedor! É dever do usuário conseguir implementar meios para garantir a segurança na usabilidade do serviço. Portanto, não adianta acreditar que a proteção do ambiente cloud vai acontecer magicamente sozinha.

Então, veremos como isso se desdobra a seguir, conhecendo os riscos.

Falhas de configuração

Um estudo divulgado em 2021 pela Microtrend mostrou que cerca de 65-70% das ameaças em nuvem provém de falhas de configuração. Sendo que esse fator de risco é de total responsabilidade do usuário, ainda assim, mesmo grandes empresas, com nível de maturidade elevado ainda estão suscetíveis ao erro.

Foi o que aconteceu com a Capital One em 2019, um grupo bancário dos EUA, que, a partir de uma falha na configuração de um firewall, teve os dados bancários de mais de 106 milhões de clientes comprometidos.

APIs

As interfaces de programação de aplicativos (APIs), geralmente, são fornecidas pelo provedor, mas se a empresa fizer uso de alguma interface própria que não tenha um nível de segurança alto, como uso de criptografia e monitoramento, ela pode se tornar um vetor de ataque.

Controle de acessos

Como vimos, este é um dos pilares da segurança, e quando não tratado com a devida seriedade, pode causar danos imensuráveis. Na segurança tradicional, basta reforçar a segurança do perímetro e fazer o controle desse sistema, mas em nuvem, é necessário ir além, já que não existe uma delimitação do perímetro.

O que entra no lugar, então, são os controles de acesso que garantem que apenas pessoas autorizadas e verificadas consigam acessar as informações, como o princípio do menor privilégio, que garante acesso baseado nas funções do usuário.

Compartilhamento indevido

Mesmo com todo cuidado, alguns colaboradores em busca de agilidade e praticidade acabam adotando práticas não muito seguras para compartilhar arquivos.

É necessário entender que muitas vezes esse comportamento é mantido pela falta de informação. Então seu papel como profissional, deve ser o de proporcionar treinamentos que ajudem os colaboradores a entenderem o risco, além de também educá-los quanto às melhores práticas para compartilhamento.

Ausência de backup

Como vimos, existem alguns fatores que podem comprometer a segurança do ambiente cloud, e por isso, é necessário que seja adotada uma estratégia de backup que auxilie na proteção dos dados.

Ainda que algumas empresas não entendam a necessidade, por acreditar que o armazenamento em nuvem já salvaguarda suas informações, as políticas de backup devem ser implementadas para proteção de ataques, como o ransomware.

Boas práticas de segurança em nuvem

Já mostramos quais são os pilares, então agora é hora de aprender a reforçá-los para que a segurança em nuvem seja a melhor possível. Porém, antes disso, é ideal que você, como responsável pela segurança do ambiente em nuvem, tenha em mente que não existe uma resposta pronta.

Mesmo com essas recomendações, não se esgote nos nossos exemplos, afinal, dependendo do provedor e, mais ainda, dos recursos utilizados, diferentes práticas podem ser adotadas para garantir a proteção dos dados.

1. Reforçando o gerenciamento de acessos

Com a implementação desse framework, os controles de acesso podem — e devem — ser concedidos de acordo com os papéis de cada usuário e a partir de sua interação. Levando em consideração os níveis de criticidade dos dados utilizados na carga de trabalho, por exemplo.

Alguns dos sistemas que podem ser utilizados para garantir a segurança no controle de acessos são:

- SSO ou Single sign-on: é um método de autenticação que permite ao usuário utilizar diversos softwares e plataformas com a inserção de uma única credencial, ou seja, um login único;

- Privileged access management (PAM): ao garantir o acesso baseado no princípio de privilégio, é garantido que os usuários utilizem apenas as informações necessárias para suas atividades operacionais, não permitindo que informações sejam acessadas desnecessariamente;

- Autenticação de dois fatores: esse recurso requer do usuário uma segunda verificação de identidade, além do login e senha;

Autenticação multifator: semelhante a de dois fatores, porém com o diferencial de exigir pelo menos duas comprovações de identidade, divididas entre três categorias: “conhecimento”, “posse” e “inerência”; como exemplo, temos, respectivamente: uma senha, um app de autenticação e dados biométricos.

2. Reforçando a segurança de dados

Quanto à definição de papéis e responsabilidades, podemos dizer que de modo geral, o provedor é responsável pela hospedagem dos dados, mas o cliente, ou seja, a empresa que contrata o serviço é a real detentora, portanto, responsável direta sobre a segurança das informações alocadas.

Além disso, é necessário levar em conta a classificação dos dados, pois nem todos demandam o mesmo processo de tratamento. Quando pensamos em dados sensíveis, a preocupação com a integridade deve se dar desde seu trânsito para a nuvem, por exemplo, com a utilização de chaves simétricas ou assimétricas de criptografia. O mesmo vale para dados em repouso e backup.

Outro ponto de atenção que deve ser mencionado é o ciclo de vida dos dados. Em nuvem, temos o compartilhamento de um mesmo servidor entre diversos usuários, por meio da virtualização. Após o uso dessas informações, é necessário que elas sejam destruídas. Mas como fazer isso em um servidor compartilhado?

De acordo com o National Institute of Standards and Technology (NIST), a melhor forma de lidar com esse processo é a crypto shredding, ou trituração criptografada: consiste na criptografia dos dados, seguida de uma cifragem secundária da chave de acesso e, por fim, na eliminação do resultado final, ou seja, são processos consecutivos de codificação que tornam os dados inacessíveis.

3. Reforçando a governança

A governança está interligada com praticamente todos os outros tópicos, afinal, é através do planejamento e da organização que se garante o cumprimento dos outros requisitos. De grande poder estratégico, fornece informações para outros setores tomarem boas decisões.

Portanto, algumas questões comuns de governança são: planejamento financeiro, acompanhamento das operações, controle de segurança e administração de recursos e dados. Como você pode perceber, não se trata de uma prática isolada.

4. Reforçando o gerenciamento de riscos

Incidentes de violações de dados podem acarretar danos não só à produção do negócio, mas também à imagem da empresa, por exemplo. Causando perdas inimagináveis e, em alguns casos, até a interrupção das atividades.

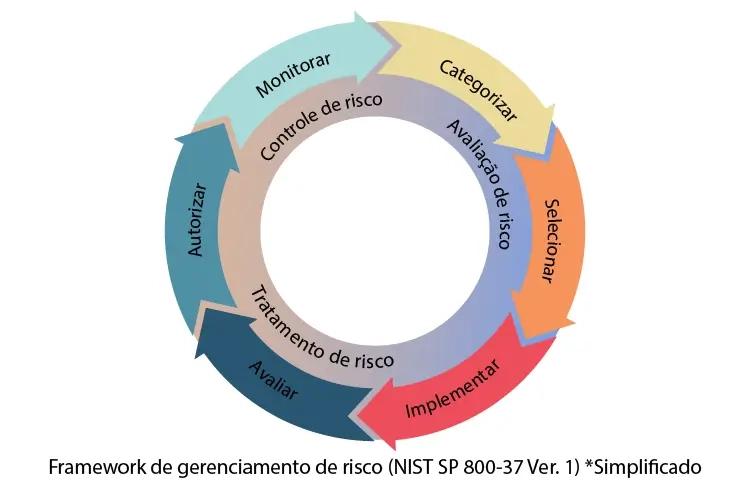

O framework para gerenciamento de riscos consiste em três etapas cíclicas:

- Avaliação de risco: quando é feita a análise do ambiente da cloud para identificação de possíveis vulnerabilidades;

- Tratamento de risco: uma vez encontrado as fragilidades, deve-se projetar as políticas e planos de mitigação;

Controle de risco: o monitoramento contínuo, incluindo a verificação da eficácia do mesmo e a renovação das abordagens, além da documentação de todos os processos para ser apresentada aos oficiais da organização.

5. Reforçando o compliance

Muitas empresas ainda não atuam de acordo com as regras estipuladas pela Lei, como a LGPD, para o tratamento dos dados. O descumprimento pode acarretar em multas e sanções, que chegam até à interrupção das atividades do negócio.

Você deve orientar aos gestores da necessidade de adequação e viabilizar todos os processos que envolvam as boas práticas. Temos um conteúdo especialmente sobre o tema que pode ser acessado aqui.

Outro fator que pode ajudá-lo nesse processo é ter bons parceiros que estejam alinhados com o que for decidido na hora da implementação e gestão de segurança em nuvem.

A Datasafer é uma plataforma que disponibiliza o serviço de backup e restore para provedores de serviço e MSPs, auxiliando-os a oferecer uma solução de qualidade, com transparência e responsabilidade. Clique no banner abaixo e saiba mais.