O ano de 2022 foi marcado por diversos incidentes de segurança da informação. E em 2023 não foi diferente. A verdade é que estamos adentrando uma realidade na qual ataques cibernéticos se tornaram cada vez mais frequentes e complexos, impactando várias áreas de negócios.

Tanto no Brasil quanto no mundo, eles incluíram invasão de dados, phishing, ransomware e outras ameaças clássicas com novas abordagens, mais elaboradas e personalizadas conforme o alvo. Continue a leitura e conheça os principais ataques cibernéticos registrados nos últimos 12 meses do ano!

Retrospectiva 2023

Em outubro de 2023, diversos portais já noticiavam que o ano foi um dos piores em termos de ciberataques. E os números não mentem.

O relatório estadunidense do Identity Theft Resource Center (ITRC), publicado no final de setembro, relatou que empresas registraram mais de 2.110 violações de dados no decorrer dos meses. Entre as principais categorias de ataque cibernético são listados ransomware e phishing, até infecções por malware.

Dentre os setores mais afetados, o de serviços financeiros conseguiu deixar o de saúde para trás. O fato ocorreu pela primeira vez desde o segundo trimestre do ano anterior. A quantidade foi maior do que o recorde anual alcançado em 2021, que totalizou 1.862 ocorrências.

Em terras brasileiras, os primeiros três trimestres foram marcados por uma queda no número de ataques, de acordo com uma pesquisa da Check Point Research (CPR). Foram 747 ataques semanais por organização.

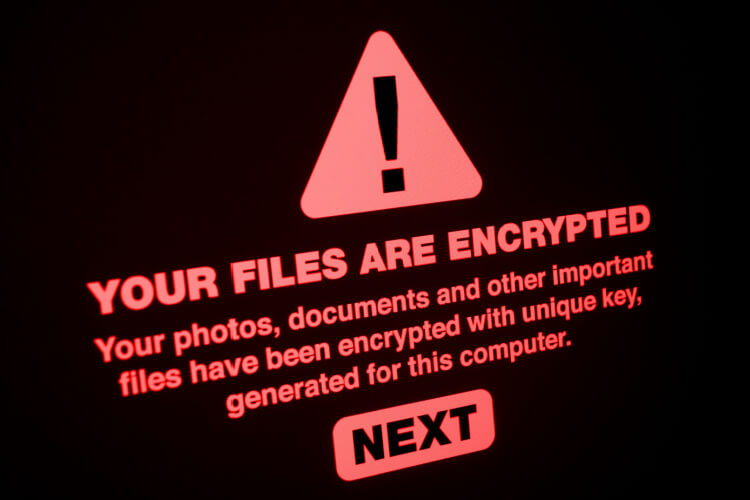

Os ataques de ransomware foram os mais notórios. De acordo com o estudo, uma em cada 34 organizações ao redor do mundo sofreu uma tentativa desse tipo de ameaça; aumento de 4% em relação a 2022. África e América Latina foram as mais afetadas, enquanto que a América do Norte teve aumento de 25% em relação ao mesmo período de 2022.

Em relação ao Brasil, outro boletim, divulgado ainda no primeiro semestre de 2023, apontou que o país registrou um total de 23 bilhões de tentativas de ataques, sendo o mais ameaçado da América Latina.

Além dos ataques de ransomware, em um panorama geral, foram detectadas mais de 10 mil vulnerabilidades exclusivas, os chamados exploits exclusivos; wipers, malwares de limpeza de dados que se tornaram popular no conflito entre a Rússia a Ucrânia; e botnets, ou seja, dispositivos conectados à internet sendo comandados e controlados por criminosos cibernéticos.

Principais tipos de ataques cibernéticos de 2023

Os ataques cibernéticos no Brasil em 2023 começaram logo nos primeiros dias do ano. O governo brasileiro, especificamente o sistema do Tribunal de Justiça do Pará (TJ-PA), foi mais uma das vítimas. Na ação, o autor do ataque teria usado a senha de um servidor para acessar o sistema do TJ-PA.

Outro boom que abalou o mundo das redes sociais foi a descoberta de mais de 200 milhões de e-mails de usuários do Twitter publicados em um fórum de hackers. A suspeita é que o crime possa ter ocorrido em 2021.

Entre as empresas que sofreram ataques de hackers em 2023, a Riot Games teve seu ambiente de desenvolvimento afetado. De forma ilegal, hackers obtivem os códigos fontes de um dos jogos mais populares do mundo, League of Legends (LoL). Os hackers pediram US$ 10 milhões à empresa para deletar e não divulgar os dados furtados, mas a companhia informou publicamente que não iria pagar pelo resgate.

Fevereiro também foi marcado por roubos de códigos, além de vazamentos de dados. Foi a vez do Reddit sofrer um ataque que furtou o código-fonte da rede social, assim como dados internos da plataforma, depois de um dos colaboradores cair em um golpe de engenharia social.

Já os Correios detectaram um ataque cibernético no app “Meus Correios”. Foram expostos o número de celular vinculado ao CPF dos usuários. O alerta chegou até os clientes via SMS.

No terceiro mês de 2023, o sistema da Ordem dos Advogados do Brasil (OAB) ficou fora do ar por 48 horas. No mesmo período, os dados de clientes da Ferrari, incluindo e-mails, endereços e números de telefones, foram expostos.

O setor automotivo foi vítima novamente de ataques no mês seguinte, em abril de 2023. Desta vez, proprietários de carros Hyundai na França e na Itália foram expostos. Até mesmo uma gigante do segmento de armazenamento de dados, a Western Digital, foi vítima dos crimes cibernéticos.

Em menos de um ano, o Grupo Fleury, uma importante empresa de medicina diagnóstica do país, enfrentou um novo ataque cibernético em maio de 2023. Ao tentar acessar a área de resultados de exames, o botão “Entrar como cliente” não liberava a consulta. Pelas características, possivelmente, tratou-se de uma ação do grupo de ransomware-as-a-service (RaaS) LockBit.

Em junho, hackers da gangue de ransomware russa, Clop, comprometeram agências do governo federal dos Estados Unidos. O caminho foi uma vulnerabilidade no software MOVEit. A falha foi explorada para transferência de dados.

Na metade do ano, as operações do maior porto do Japão, em Nagoya, precisaram ser paralisadas após um ataque cibernético também de ransomware. O hack forçou o porto a parar de receber contêineres por dois dias.

Em setembro, o site do aeroporto de Guarulhos entrou para as estatísticas, ainda que, segundo a GRU Airport, não tenha existido nenhum impacto nas operações. Alterações na página na web também não foram realizadas.

Em outubro, talvez uma das notícias mais expressivas de ataque cibernético em 2023 chegou até os usuários após Google, Amazon e Cloudware confirmarem uma invasão que foi considerada pelo Google como “a maior da história”, sendo “sete vezes maior que o ataque recorde anterior”, ocorrido em 2022.

Na reta final do ano, outras empresas também foram vítimas de ações maliciosas. A Boeing teve dados vazados. Ao passo que o maior banco do mundo em ativos, o chinês IBCS, teve as negociações com títulos do Tesouro americano afetadas depois de um ataque de ransomware. Ambos os crimes foram realizados pelo mesmo grupo: LockBit.

Retrospectiva 2022

Já em 2022, segundo dados da Fortinet, referência global em cibersegurança, só no primeiro semestre do ano o número de tentativas de invasão registradas no Brasil foi de 31,5 bilhões, representando aumento de 94% em relação ao mesmo período de 2021.

O levantamento feito pela empresa também registrou aumento de ataques do tipo ransomware. Dos 384 mil registros globais, 52 mil foram destinados à América Latina, sendo o Brasil o segundo país na lista com maior número de tentativas de ataques gerais que comprometem a segurança da informação. Ocupando, inclusive, a segunda posição global segundo relatório da Sonic Wall, registrando um volume de mais de 19 milhões de ataques do tipo ransomware.

Em primeiro lugar, fica o México, seguido de Brasil, Colômbia e Peru. O número crescente de atividades ransomware é preocupante, mas está diretamente ligado ao fator de efetividade e lucratividade desse crime, pautado no sequestro de dados. Como você poderá observar, foram vários os ataques bem sucedidos.

Além disso, dados da Eset confirmam que houve aumento no número de ataques do tipo phishing, além do refinamento da tática. Se em 2021, quase 80% das investidas eram feitas por meio de links, em 2022, 48,35% dos phishings utilizavam documentos anexados na tentativa de executar comandos em dispositivos alvo.

No geral, as ameaças se tornaram mais frequentes e mais agressivas, inclusive, houve alta no número de ofensivas a dispositivos móveis. Dentre todos os ataques de malwares para Android registrados na América Latina, o Brasil ocupa o primeiro lugar no ranking, com 28,7% dos casos.

Principais tipos de ataques cibernéticos em 2022

Em 2022, várias ameaças repercutiram na mídia, em especial as de ransomware. Confira os principais ataques cibernéticos que aconteceram no país!

TV Record

O ataque a um dos principais canais de televisão brasileira aconteceu no final do ano. As primeiras consequências repercutiram no dia 8 de outubro e comprometeram os sistemas de transmissão, deixando a grade de programação inacessível.

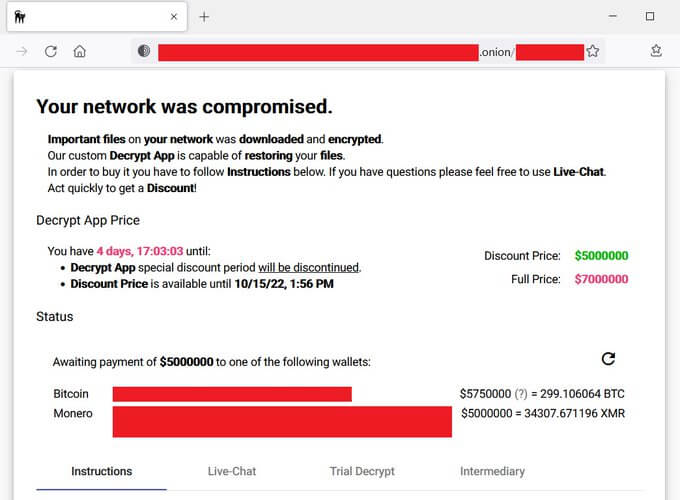

Tratava-se de um ataque do tipo ransomware, feito pelo grupo conhecido por BlackCat/AlphaVM. Como de costume nesse tipo de prática, o resgate solicitado era de US$ 5 milhões, aproximadamente R$ 25 milhões. Os desdobramentos do ataque indicam que a empresa se negou a pagar a taxa para obter acesso aos dados.

Uma semana depois, o grupo criminoso começou a vazar dados da Record na deep web. Foram encontrados documentos sigilosos sobre a receita da emissora com publicidade, além de planilhas detalhadas com gastos, documentações do setor jurídico e até documentos pessoais de apresentadores.

Por maior que tenha sido a dimensão do ataque, que além de toda a documentação, se apoderou de arquivos da programação, a emissora não se pronunciou em momento algum. Esse comportamento demonstra fragilidade e falta de preparo das empresas, inclusive de grande porte, para lidar com esse tipo de ataque.

Prefeitura do Rio de Janeiro

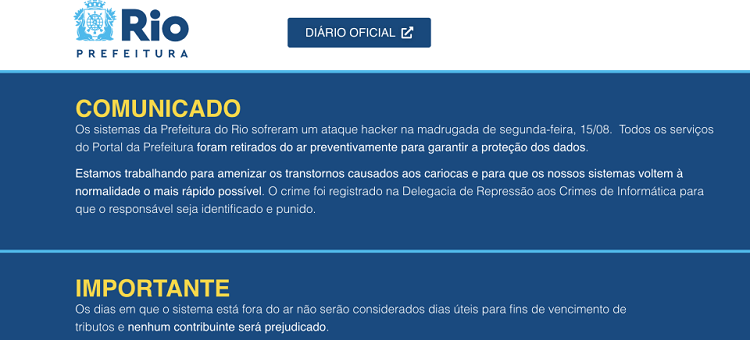

Mais um caso de ransomware, ocorrido na madrugada de 15 de agosto de 2022, desta vez, afetando o datacenter da Prefeitura do Rio de Janeiro. Os criminosos derrubaram diversos sistemas e redes, incluindo o Nota Carioca e o Portal Carioca Digital.

O caso foi percebido de imediato pelos funcionários, e os sistemas foram desligados intencionalmente na tentativa de diminuir as consequências do ataque. A estratégia foi efetiva e a equipe conseguiu cessar a investida. Porém, o processo de verificação e recuperação dos sistemas foi lento impactando na disponibilidade das informações.

Dois meses após o ataque, a equipe do IplanRio, empresa responsável pela administração dos recursos de TI da cidade do Rio de Janeiro, ainda lidava com o restabelecimento de sistemas importantes para o cidadão.

Por fim, o caso afetou diretamente as questões orçamentárias para o ano de 2023, que tiveram suas discussões adiadas devido à impossibilidade de acesso aos dados para estudo e deliberação de valores. Apesar dos impactos, a prefeitura do Rio agiu com responsabilidade e transparência em todo o episódio.

Agência Nacional do Petróleo (ANP)

No começo de agosto, dia 4, a Agência Nacional do Petróleo (ANP) sofreu uma tentativa de ataque cibernético. Em resposta, a empresa retirou todos os sistemas do ar, para investigação e mitigação da ameaça.

Um dos serviços afetados foi o Sistema Eletrônico de Informações (SEI), que disponibiliza dados do mercado a título de transparência. O resultado foi a indisponibilidade dessas informações por quase quatro meses, deixando todas as transações de um dos maiores setores no escuro.

Parte do sistema foi recuperada dia 14 de agosto, ainda assim, o que dependia do uso de rede continuou indisponível por mais tempo. Foi só no início de dezembro que a ANP retomou todas as suas atividades e conseguiu restabelecer a transparência de dados de mercado.

Tribunal Regional Federal da 3ª Região (TRF-3)

O órgão responsável pela deliberação de processos envolvendo a União sofreu uma tentativa de sequestro de dados em 30 de março. A resposta foi a melhor possível para esse tipo de ataque: os sistemas foram desligados.

Felizmente, a medida foi feita a tempo e, segundo a desembargadora Marisa Santos, atual presidente do TRF-3, não houve nenhum comprometimento na base de dados ou vazamento de informações.

A indisponibilidade dos sistemas durou 12 dias e afetou deliberações judiciais, que precisaram ter seus prazos prorrogados. A Polícia Federal (PF) foi acionada imediatamente após o ataque, para dar sequência às investigações, junto a especialistas de cibersegurança.

Porém, nenhuma outra informação sobre o caso foi veiculada. O mais preocupante é que essa não é a primeira vez que o TRF-3 sofre um ataque cibernético. Em 2021, dois hackers conseguiram invadir o sistema e alterar documentos oficiais. O caso foi concluído e os criminosos, condenados. Já o ataque de 2022 segue em investigação.

Plataformas financeiras descentralizadas

Utilizando a tecnologia blockchain, várias plataformas financeiras descentralizadas (DeFi) surgiram para veicular as criptomoedas.

Grande parte das investidas foi direcionada a plataformas conhecidas como bridges, responsáveis pela transação de criptoativos diferentes em redes distintas, convertendo ETH em BTC, por exemplo. Nem mesmo a maior e mais protegida DeFi ficou fora dos ataques.

Em outubro, a Binance foi alvo de hackers e teve um total de US$ 570 milhões sequestrados. A plataforma conseguiu recuperar parte do dinheiro, minimizando as perdas para US$ 100 milhões. No entanto, esse não foi o único ataque.

As próprias redes DeFi também foram alvo de diversos ciberataques. A Ronin, conhecida pelo jogo Axie Infinity, perdeu US$ 625 milhões! Os criminosos se aproveitam da dificuldade de identificação de usuário na blockchain.

Táticas de mascaramento foram utilizadas para converter parte do dinheiro em Ethereum (ETC) e Bitcoin (BTC), dificultando mais ainda a identificação dos infratores. Suspeita-se que o grupo norte-coreano Lazarus tenha sido o responsável pelo ataque.

Foram mais de US$ 3 bilhões em criptomoedas desviadas em 2022 por ciberataques. É importante lembrar que além de serem tecnologias novas e, por consequência, mais propensas a ataques, o funcionamento das blockchains , permitido pelas aplicações distribuídas na WEB3, dificulta a identificação de usuários.

Da mesma forma, as DeFi não são plataformas financeiras reconhecidas pelo governo. Sendo assim, os usuários não conseguem acionar a justiça para receber seu dinheiro de volta. Todo esse cenário encoraja os cibercriminosos a agirem com afinco.

Costa Rica

O ano de 2022 não foi bom para a Costa Rica. As consequências de dois ciberataques quase consecutivos fizeram com que o presidente do país, Rodrigo Chaves, decretasse estado de emergência.

As próprias redes DeFi também foram alvo de diversos ciberataques. A Ronin, conhecida pelo jogo Axie Infinity, perdeu US$ 625 milhões! Os criminosos se aproveitam da dificuldade de identificação de usuário na blockchain.

Táticas de mascaramento foram utilizadas para converter parte do dinheiro em Ethereum (ETC) e Bitcoin (BTC), dificultando mais ainda a identificação dos infratores. Suspeita-se que o grupo norte-coreano Lazarus tenha sido o responsável pelo ataque.

Foram mais de US$ 3 bilhões em criptomoedas desviadas em 2022 por ciberataques. É importante lembrar que além de serem tecnologias novas e, por consequência, mais propensas a ataques, o funcionamento das blockchains , permitido pelas aplicações distribuídas na WEB3, dificulta a identificação de usuários.

Da mesma forma, as DeFi não são plataformas financeiras reconhecidas pelo governo. Sendo assim, os usuários não conseguem acionar a justiça para receber seu dinheiro de volta. Todo esse cenário encoraja os cibercriminosos a agirem com afinco.

Costa Rica

O ano de 2022 não foi bom para a Costa Rica. As consequências de dois ciberataques quase consecutivos fizeram com que o presidente do país, Rodrigo Chaves, decretasse estado de emergência.

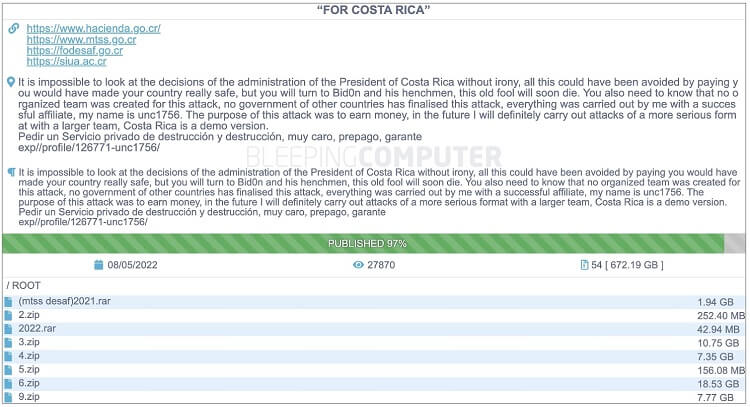

Realizado em 17 de abril pelo grupo Conti, o primeiro ataque comprometeu quase 30 setores da alta administração do país. O grupo responsável pelo ransomware pediu um valor de US$ 10 milhões pelo resgate dos dados, que continham informações sensíveis.

Conti é conhecido, desde 2019, por ser uma organização de Ransomware as a Service agressiva, responsável por mais de 400 ataques e que, por vezes, não cumpre com o resgate dos dados.

Foi o que aconteceu no caso da Costa Rica, o pagamento foi negado e, quase um mês depois do ocorrido, o grupo vazou 672.19 GB de dados comprimidos, em fóruns da dark web. O grupo ainda emitiu uma nota ameaçadora, em que relatava que aquele era apenas um teste para ataques futuros mais orquestrados.

Em 31 de maio, o segundo ataque, de autoria do grupo Hive, focou nas informações do serviço social da Costa Rica (Caja Costarricense de Seguro Social, CCSS), forçando o desligamento de seus serviços, incluindo o Arquivo Único de Saúde Digital e o Sistema de Cobrança Centralizada.

Os sistemas continham dados médicos sensíveis de pacientes que utilizam a Previdência Social, além de informações bancárias e de seguro da população. Segundo o próprio presidente, o país enfrentou um cenário de guerra e precisou da ajuda de diversas nações para responder ao ataque.

Cash App

A Cash App, plataforma de pagamento móvel desenvolvida pela Square, foi alvo de um dos principais ataques cibernéticos internacionais. O que mais assusta, nessa ocorrência, não é a falta de cuidados com a segurança da informação, mas, sim, o quão destrutivo pode ser o fator humano, nesse caso, um ex-funcionário.

Mais de 8,2 milhões de usuários tiveram seus dados vazados pelo antigo colaborador, tais como:

- Nome completo;

- Números de conta de corretagem (números de identificação exclusivos associados à atividade de estoque de um cliente no Cash App Investing);

- Valores da carteira de corretagem;

- Participações da carteira de corretagem;

- Atividade de negociação de ações por um dia de negociação.

O responsável pelo vazamento obtinha acesso a todos esses dados como parte de sua rotina de trabalho. Porém, fez o download dos arquivos de forma ilegal após o desligamento de suas funções.

Mesmo após relatos de roubo de dinheiro por usuários, quando questionada sobre os impactos do vazamento das informações, a empresa apenas relatou que as investigações seriam conduzidas pelos órgãos responsáveis. Ainda, se negou a relatar valores e outros números referentes ao episódio.

Google Cloud

Em junho de 2022, a Google Cloud detectou um ataque DDoS com mais de 46 milhões de solicitações por segundo! Foi o maior ataque registrado na história, de origem na sétima camada do modelo de Interconexão de Sistemas Abertos (OSI).

A ferramenta Google Cloud Armor foi capaz de identificar e bloquear o ataque direcionado ao usuário, que permaneceu anônimo. A ação foi feita por meio da botnet Meris, responsável por um dos maiores ataques de negação de serviço da história.

Depois de analisar os principais ataques cibernéticos que aconteceram no ano, a lição que nos resta é entender que: por mais que novos frameworks e ferramentas sejam implementadas, é necessário adotar uma postura preventiva. Só assim as ameaças poderão ser mitigadas e controladas de forma efetiva.

Quer ficar bem informado sobre cibersegurança e acessar dicas sobre o universo da Tecnologia da Informação? Continue acompanhando a Datasafer pelo blog e redes sociais!