Profissionais com alto conhecimento sobre as ferramentas utilizadas para práticas de ataque cibernético: esse é o perfil do hacker ético. Porém, ao contrário de criminosos, essa figura utiliza seus conhecimentos para o bem, auxiliando empresas e aumentando a cibersegurança dos sistemas.

Neste conteúdo, vamos mostrar um pouco mais sobre o que é hacker ético, e o que é necessário para se tornar um, além de quais são algumas das ferramentas mais utilizadas em suas rotinas.

O que significa hacker ético?

O hacker ético é uma pessoa que domina o conhecimento técnico utilizado em ataques a sistemas de tecnologia da informação. Além disso, sabe quais são as ferramentas utilizadas para encontrar fragilidades e brechas, e como podem ser exploradas em diferentes vetores. Seja em hardware, software ou rede.

Porém, diferentemente dos cibercriminosos, esse conhecimento é utilizado para aumentar a defesa dos sistemas. Esse trabalho de investigação desempenha um papel importante na segurança da informação, pois possibilita visibilizar a realidade do cenário, mesmo que as melhores práticas estejam sendo aplicadas.

E se pensarmos no cenário atual, com o surgimento de novas tecnologias e seus diferentes modos de uso, manifestam-se vulnerabilidades, além de novas abordagens de táticas antigas de ataque cibernético. Um hacker ético deve sempre estar atualizado, para que possa identificar e prevenir as ameaças.

Qual curso aprende a hackear?

Não existe um curso específico para aprender a hackear, mas existem diversas formações de tecnologia da informação que podem fornecer as habilidades necessárias. Alguns exemplos de áreas importantes de conhecimento são:

- Programação: para compreender a lógica de funcionamento de um sistema e identificar possíveis vulnerabilidades;

- Segurança da informação: para aprender técnicas de criptografia e outros mecanismos de proteção de dados;

- Sistemas de informação: para entender como se relacionam os componentes (software, hardware, pessoas e processos). Assim, permitindo entender como é seu funcionamento, configuração e quais são suas possíveis brechas em toda a cadeia de trabalho do sistema.

Existem diversos cursos e organizações que oferecem treinamento em segurança da informação ofensiva. Alguns exemplos incluem o SANS Institute, o Offensive Security e o EC-Council.

Além disso, muitos desses profissionais adquirem conhecimentos de forma prática e autodidata. É comum que esse interesse surja ainda na juventude, quando o contato com o mundo digital se intensifica e a curiosidade é aflorada.

No Brasil, um jovem de 14 anos recebeu uma recompensa de US$ 25 mil dólares por encontrar uma falha no Instagram. Estudante autodidata de programação desde os 11 anos, ele segue seus estudos em infosec e desenvolvimento de apps, prometendo continuar sua carreira em bug bounty — um caçador de falhas.

Como um hacker ético trabalha?

O trabalho de um hacker ético é semelhante ao de um malicioso, mas com algumas diferenças importantes. O profissional que trabalha de forma íntegra realiza testes de penetração para encontrar vulnerabilidades, analisa o código-fonte para descobrir falhas de proteção e, até mesmo, ajuda a desenvolver novas estratégias de segurança.

Podemos resumir a rotina de trabalho de um hacker ético da seguinte maneira:

- Identificar e compreender a organização e seus objetivos;

- Analisar o cenário de ameaças à organização;

- Explorar as vulnerabilidades encontradas;

- Projetar e implementar soluções para mitigar as ameaças identificadas;

- Testar e avaliar as soluções implementadas;

- Documentar e comunicar os resultados.

13 ferramentas usadas para ethical hacking

A maior parte das ferramentas utilizadas no ethical hacking são comuns em procedimentos de auditoria e análise de violação de segurança. É importante lembrar que esta lista possui caráter informativo, nosso objetivo é mostrar um pouco da capacidade de cada um desses itens para as rotinas do profissional.

1. Kali Linux

A Kali Linux é considerada a ferramenta de hacking mais popular. Criada pela Offensive Security, é open source e tem a distribuição Linux baseada em Debian, que foi concebida especificamente para testes de penetração.

É muito popular entre profissionais de segurança e pentesters, pois é extremamente poderosa, já que contém mais de 600 ferramentas de hacking, que podem ser usadas para testar a segurança de qualquer sistema.

2. Metasploit

A Metasploit é uma ferramenta open source usada para desenvolver, testar e executar exploits em sistemas de TI. Possui diversas funcionalidades de auditoria, mas o que vale conferir mesmo são todas as opções de pentest (teste de penetração) disponíveis no site! Um de seus melhores atributos é poder ser usada para automatizar a exploração de vulnerabilidades.

3. Nmap

O Nmap: network mapper é uma ferramenta de hacking open source. Pode ser usado para escanear qualquer tipo de sistema de TI, seja ele um servidor, um desktop ou um dispositivo móvel. Esse programa permite a identificação de todos os serviços rodando na infraestrutura de TI.

4. Burp Suite

Burp Suite é uma ferramenta de hacking comercial usada para testar a segurança de aplicativos web. Ele também pode ser usado para automatizar o processo de exploração de vulnerabilidades.

5. Hydra

É uma ferramenta disponível para vários Distros, como Kali Linux e Parrot. Pode ser utilizada como forma de testar a capacidade de crackear logins de rede, de forma paralela.

6. SQLmap

O SQLmap permite fazer ataques ao usuário para a coleta de informações em bancos de dados. Ele pode ser utilizado para identificar e explorar as vulnerabilidades de um aplicativo web por meio de injeções de SQL. Especialmente informações como usuário e senhas de acesso.

7. Wireshark

O Wireshark é uma ferramenta de análise de rede poderosa. Ele escaneia e analisa todos os protocolos presentes em qualquer rede. O programa captura o tráfego de conexões Ethernet, Bluetooth, wireless (IEEE. 802.11), token ring e frame relay, além de armazenar esses dados para análise offline.

8. John the Ripper

Uma das ferramentas mais populares de crack de senhas, pode ser usada nos modos força bruta e dictionary. É open source e permite encontrar senhas fracas no sistema.

9. Aircrack-ng

É um conjunto de ferramentas utilizada para capturar packets de conexões e quebra de WEP. Analisa redes locais sem fio 802.11 e funciona com qualquer adaptador wireless. Suporta monitoramento bruto e pode capturar tráfego, além de exportar dados para análise em outras ferramentas.

10. Maltego

Maltego é uma ferramenta de captura de dados potente que pode ser utilizada em ataques de engenharia social. Permite que todas as informações coletadas por meio de data mining sejam dispostas em gráficos e cruzadas com outros dados para consolidar a identificação de usuários.

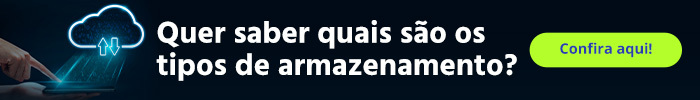

11. Cain & Abel

O software Cain & Abel é uma ferramenta para sistemas operacionais Microsoft. Permite a recuperação fácil de vários tipos de senhas, incluindo as FTM, SMTP, POP3, http, mySQL, ICQ e Telnet, com o uso de sniffing.

Pode ser utilizada para ataques do tipo força bruta, dictionary e criptoanálise, quebrando as senhas em hashes.

12. OpenVAS

Instalada por padrão em distros como o Kali Linux, a OpanVAS permite a varredura de sistemas em busca de vulnerabilidades. É possível gerar relatórios completos com informações sobre o nível de criticidade das brechas.

13. Nessus

Outra ferramenta de scanner muito utilizada para processos de auditoria de cibersegurança, o Nessus permite varrer todo um sistema conectado à rede local. Além disso, ele simula ataques e busca brechas em diversos dispositivos.

Agora que você já sabe um pouco mais sobre o que é hacker ético e sua rotina, vale salientar que as ferramentas que foram apresentadas não são malignas por natureza. Muitas delas são pacotes que auxiliam na auditoria e manutenção de padrões de infosec.